Нова кібератака на Україну: що таке вірус VPNFilter і як з ним боротися

За даними компанії Cisco, в світі з'явився новий вірус VPNFilter. На цей раз основною метою кібератаки стали роутери українських користувачів

23 травня американський розробник мережевого устаткування компанія Cisco попередила про більш ніж 500 тисячах заражених роутерів і маршрутизаторів. Як повідомляє компанія, вірус VPNFilter був виявлений в 54 країнах, однак основна мета хакерів - Україна. До таких висновків прийшли фахівці Cisco, після "сплеску" кібератак в Україні 8 травня. Cisco має також свою кіберрозвідку - Cisco Talos, де впевнені, що за кібератакою варто російський уряд.

Після публікації інформації, уряд США повідомило, що воно буде боротися з хакерами, які захопили контроль над сотнею тисяч заражених маршрутизаторів і пристрої зберігання. Для цього Федеральний суд в Пенсільванії дала дозвіл ФБР зламати домен в Інтернеті, через який, за підозрою влади США, хакери керують зараженими пристроями.

Якщо домен дійсно є інструментом хакерів з контролю над пристроями жертв кібератаки, то після злому вдасться відстежити всі заражені пристрої.

Поки що вірус не перебуває в активній стадії, щоб його помітити. Швидше за все, його активують до певної значущої датою для країни. кіберполіції раніше вважала, що такою датою стане суботу 26 травня, коли почався футбольний фінал Ліги чемпіонів. Однак розслаблятися не варто - попереду ще кілька важливих для країни дат.

Чому така назва: "VPNFilter"? Справа в тому, що вірусу потрібно замаскувати свої файли. VPN сервіси - одні з найпоширеніших програм серед користувачів. Тому папка на пристрої з подібною назвою не у всіх викликає підозру. Користувач просто подумає, що це чергова системна папка і не стане в неї заглядати.

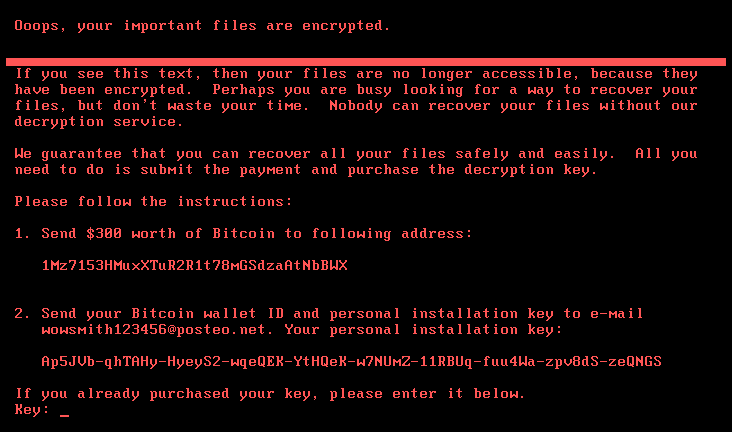

Буде як з вірусом Petya.A?

Влітку 2017 року по всьому світу почалася масова атака вірусу-здирника Petya.A, которій шифрував дані комп'ютерів своїх жертв

Ні, на цей раз вірус під назвою VPNFilter заражає роутери і маршрутизатори, через які отримує доступ до всієї підключеної до каналу техніці. Це кібератака Інтернету речей, тобто всіх пристроїв, які підключаються до мережі і взаємодіють один з одним без втручання людини.

Якщо у вас є розумний холодильник, який підключений до зараженого роутера, то цілком можливо, що хакери зможуть його відключити або змінити його налаштування. Наслідки від цього не найприємніші, але набагато страшніше, якщо хакери отримають доступ до об'єктів критичної інфраструктури і життєво важливих об'єктів, які давно автоматизовані. Наприклад, при контролі енергетичного сектора, хакери зможуть відключити світло у всьому місті.

Як він працює?

Вірус VPNFilter вміє самознищуватися, тим самим виводячи з ладу контрольовану техніку. Крім цього, вірус може довго непомітно присутній на пристрої для збору інформації.

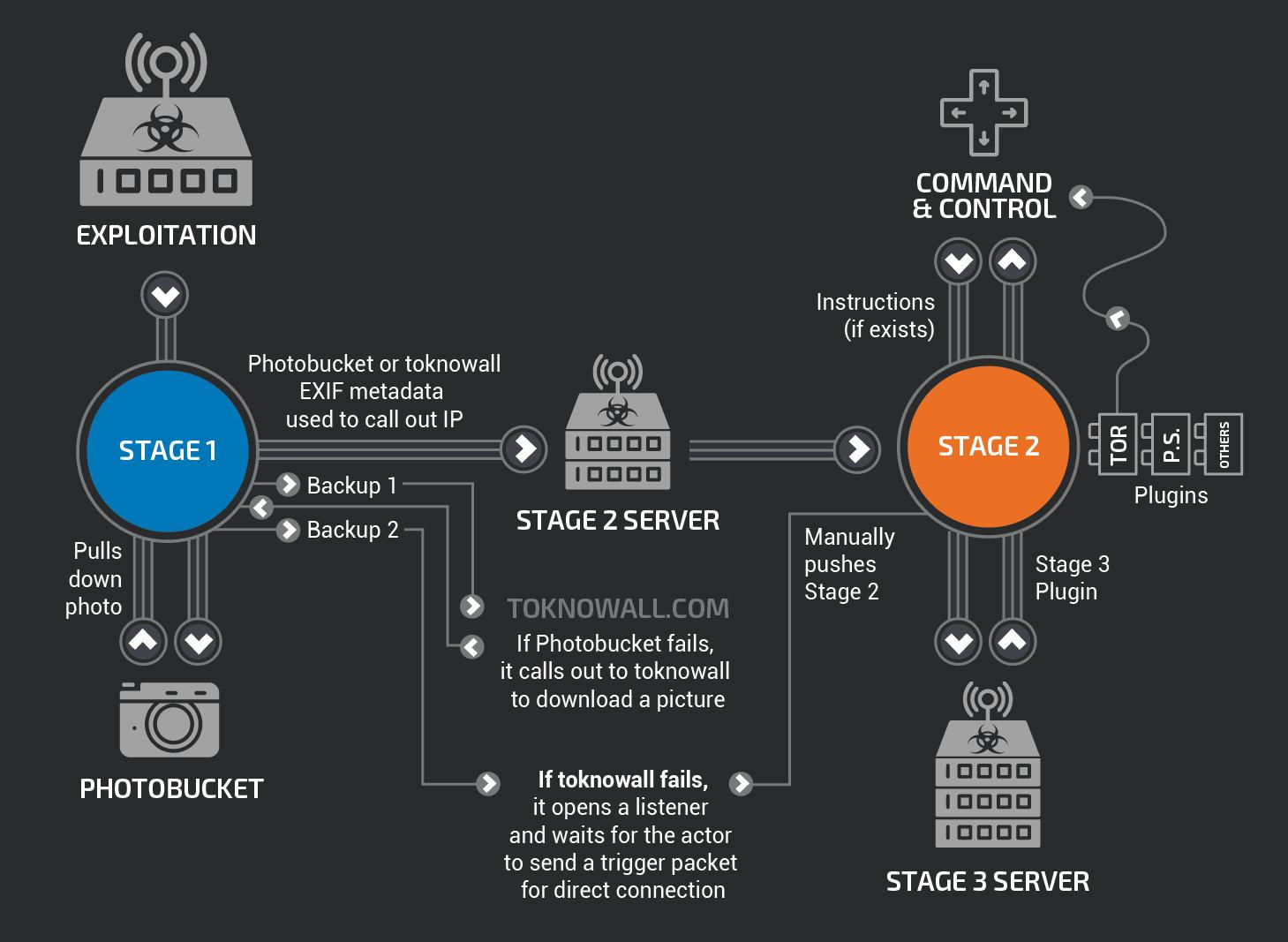

Вірус складається з трьох етапів розвитку. Перший етап VPNFilter забезпечує стабільність програми. Тобто вірус здатний "вижити" після перезавантаження на відміну від подібних вірусів для Інтернету речей.

На другому етапі вірус збирає метадані, виконує команди, фільтрує дані. На цій стадії хакери за допомогою програми можуть управляти пристроями. Деякі версії вірусу VPNFilter вміють самознищуватися, переписуючи прошивку пристрою. Після перезавантаження "перепрошитого" вірусом техніка виходить з ладу.

Третій етап шкідливого ПО діє як додаток для другого етапу. Фахівці Cisco Talos поки що виявили два модуля до вірусу: програма починає працювати як "сниффер" - перехоплювач всього мережевого трафіку (від паролів до даних SCADA Modbus, який використовується на автоматичних пристроях). Або ж підключається до сервера зловмисників через службу анонімного браузера Tor.

На думку фахівців, це шкідливе ПЗ використовується для створення розширеної, важкодоступній інфраструктури по контролю над важливими для життя держави секторами.

В блозі Talos Cisco можна ознайомитися з детально технічною характеристикою вірусу

Хто знаходиться під загрозою?

- На даний момент зафіксовано зараження цих моделей пристроїв:

- Linksys Devices: E1200, E2500, WRVS4400N;

- Mikrotik RouterOS (Всі версіі что нижчих 6.42.1)

- Netgear Devices: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000;

- QNAP Devices: TS251, TS439 Pro, Other QNAP NAS devices running QTS software;

- TP-Link Devices R600VPN.

Однак, навіть якщо марки вашого пристрою в списку немає, якщо воно не було захищене надійним паролем, то ризик зараження залишається дуже високим.

Як захиститися?

Захист від цього вірусу надзвичайно складна через природи піддаються атаці пристроїв. Більшість з них підключені безпосередньо до Інтернету, без будь-яких пристроїв безпеки або антивірусів.

Якщо ви підозрюєте, що ваш пристрій було заражено, то обнуліть його налаштування до заводських. Для цього на корпусі самого пристрою є кнопка "reset". Після перезавантаження необхідно налаштувати роутер, а для безпеки поставити на нього пароль. За порадою кіберполіції України, також допоможе установка нової версії ПЗ на роутер, так як деякі виробників обладнання вже випустили ПО, яке бореться з вірусом.

У роутера є своє меню. Щоб зайти в меню підключеного роутера в адресному рядку браузера слід набрати 192.168.0.1. або 192.168.1.1. (В залежності від модель роутера).

Якщо роутер запросить пароль після скидання налаштувань, то його можна також побачити на нижній кришці корпусу пристрою. Після того, як ви зайшли в меню, обов'язково поміняйте стандартній заводській пароль та ім'я користувача.

Можна також дозволити доступ в меню роутера тільки для одного пристрою з тією чи іншою IP. При будь-якому питанні зв'язуйтеся зі службою підтримки компанії, чиє обладнання ви використовуєте, а також з провайдером, який надає інтернет-послуги.

Хто атакує?

Такий логотип для своєї команди іспользовале хакери Fancy Bear (вони ж АРТ28 і Sofacy) для сайту, присвяченому злому Антідоппінгового олімпійського комітету

Такий логотип для своєї команди іспользовале хакери Fancy Bear (вони ж АРТ28 і Sofacy) для сайту, присвяченому злому Антідоппінгового олімпійського комітету

Компанія Cisco і уряд США связівают кібератаку з хакерською угрупованням Sofacy. Хакери також відомі і під іншими іменами: "Fancy Bears", "APT28", "Tsar Team". Назва команди різняться через різні інструментів, які хакери використовують під час атак. Sofacy працюють з 2008 року.

Хакери з групи Sofacy в основному атакують сектора оборони, енергії, уряду, засоби масової інформації США і європейських країн. Список атак команди зазвичай збігається зі списком інтересів уряду Російської Федерації, через що був зроблений висновок про належність хакерів до Головного розвідувального управління Росії (ГРУ).

У хакерів є власні розробки (XAgent, X-Tunnel, WinIDS, Foozer і DownRange) які вражають операційну систему Windows і деякі мобільні системи. Sofacy відома тим, що реєструє домени, які дуже схожі на домени існуючих організацій, щоб виманити паролі і логіни (фішинг). Саме це сталося в 2016 році, коли один з членів Демократичної партії США спробував зайти на електронну пошту. Замість цього користувач заповнив форму сайту-фальшивки. В результаті помилок, хакери отримали доступ до поштового сервера партії. Sofacy також пов'язують з атаками на німецький бундестаг і телевізійну станцію TV5 Monde Франції в 2015 році.

Чому така назва: "VPNFilter"?A?

Як він працює?

Як захиститися?

Хто атакує?